安全研究所 | 逃得過病毒查殺,逃不過云樞EDR ——“內存馬緝拿記”

近期,領先的SASE安全廠商億格云進行了重要的EDR功能更新,其中包括高級威脅行為檢測、內存掃描以及終端事件審計和溯源等功能。在最新的一次客戶使用過程中發現了多起安全事件,于是我們隨即配合客戶進行了詳盡的調查。

接下來,我們將回顧一個木馬安全事件的全過程...

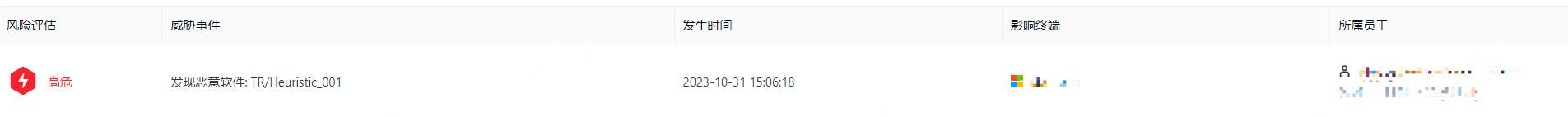

近日,某客戶因攻防演習迫切需要保障公司的終端安全,于是緊急為員工辦公終端部署了「億格云樞EDR模塊」。云樞產生了1條高危告警引起客戶的高度關注,我們立即配合并協助客戶進行深入的事件調查與解決!

首先,我們根據客戶提供的控制臺告警信息進行初步分析:

管理控制臺顯示表明: “疑似有惡意進程正在運行!”

億格云樞EDR具備對終端文件和系統內存實時掃描的能力,告警正由此觸發。于是,我們立即對該告警的詳細信息進行了檢查:

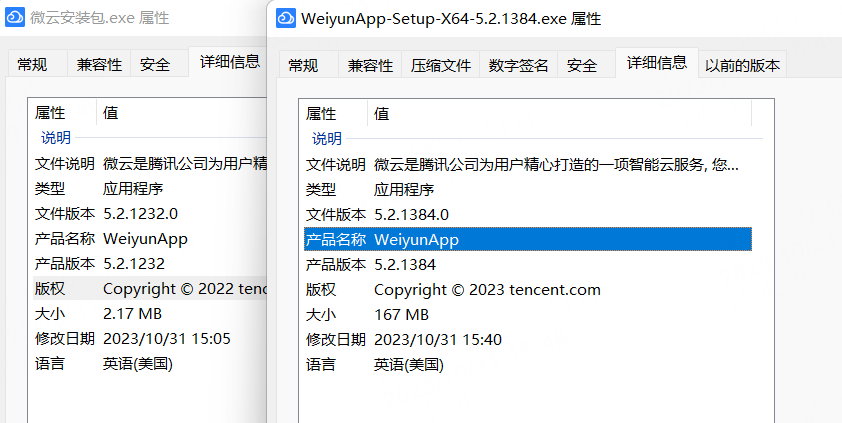

顯然,客戶似乎在網絡上下載了一個安裝包,而這個安裝包的命名相當具有誤導性,顯示為"微云安裝包",但卻缺乏與騰訊相關的簽名信息。身為多年的安全從業人員,我們敏銳地察覺到這一情況的不尋常。

緊接著,客戶采用終端取證的方式,獲取了該程序文件,協助我們進一步針對文件進行細致分析。

初步分析文件可以發現,釣魚者“巧妙”地偽裝木馬的圖標和詳細信息,幾乎與正規安裝包一模一樣,這會導致員工在遇到時降低了警惕性,最終導致電腦遭受破壞。更甚的是,釣魚者還“巧妙”地規避了殺毒引擎的檢測,員工使用時未收到殺毒引擎的警示,使他們誤以為這是一個安全文件,便毫不猶豫地打開了它。

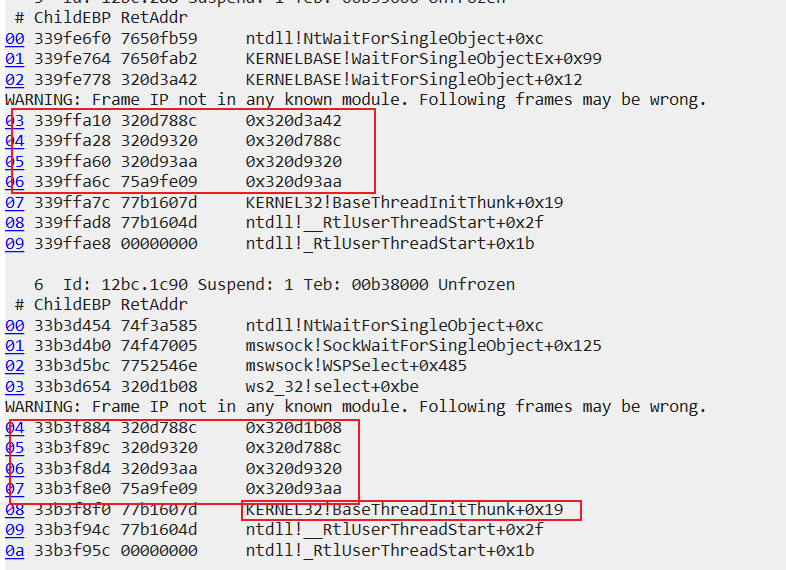

于是,億格云安全團隊對樣本進一步進行逆向調試分析。在用windbg調試工具分析這個樣本的時候,利用~* k命令查看各個線程的堆棧:

可以看到調用鏈不正常,windbg也給出了一條警告:

| “WARNING: Frame IP not in any known module. Following frames may be wrong.” |

意思就是返回地址不在任何一個模塊內,無法解析!

此時就已經基本可以確定攻擊者從網絡上拉取了惡意代碼,并且在內存中運行了。

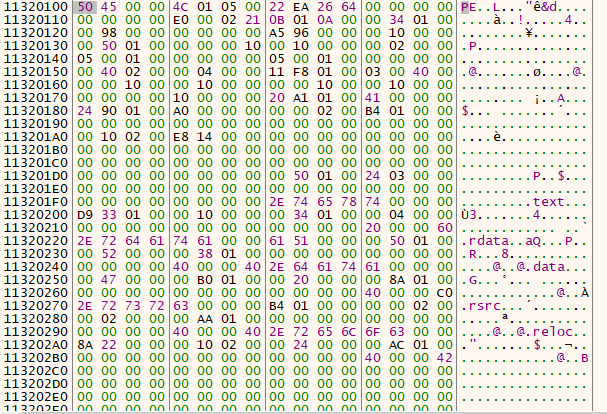

上圖就是攻擊者在內存中落地的部分代碼(x64dbg調試器視圖)。

之后更細致分析了這塊內存,發現是一個DLL(Windows上的一種可執行文件格式):

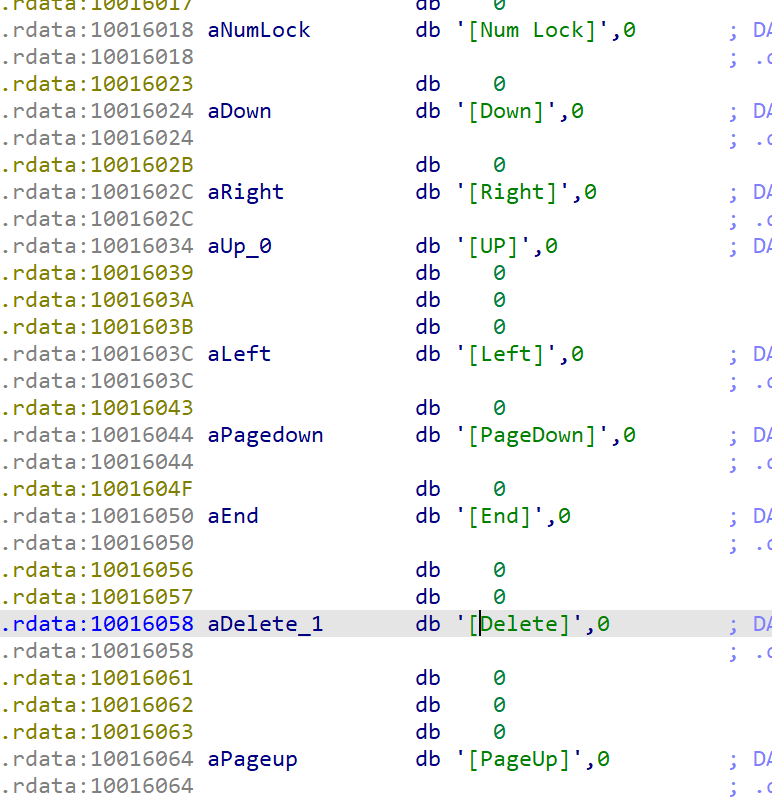

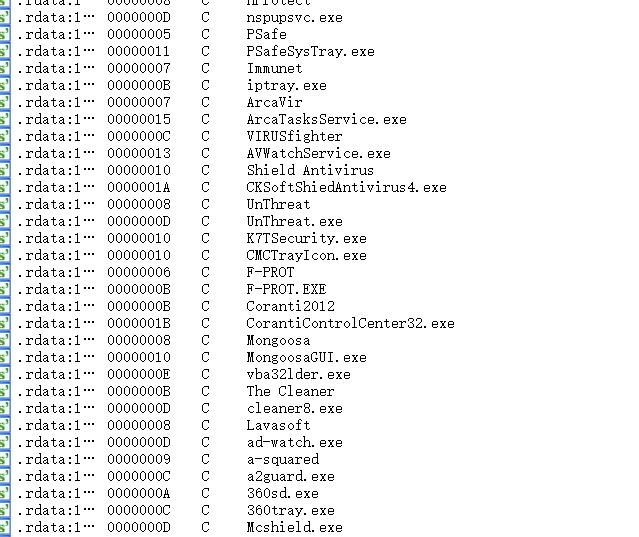

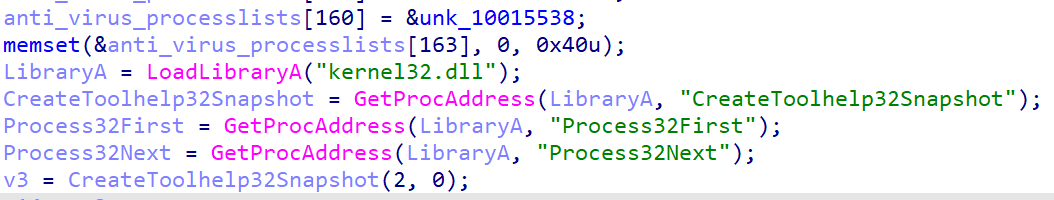

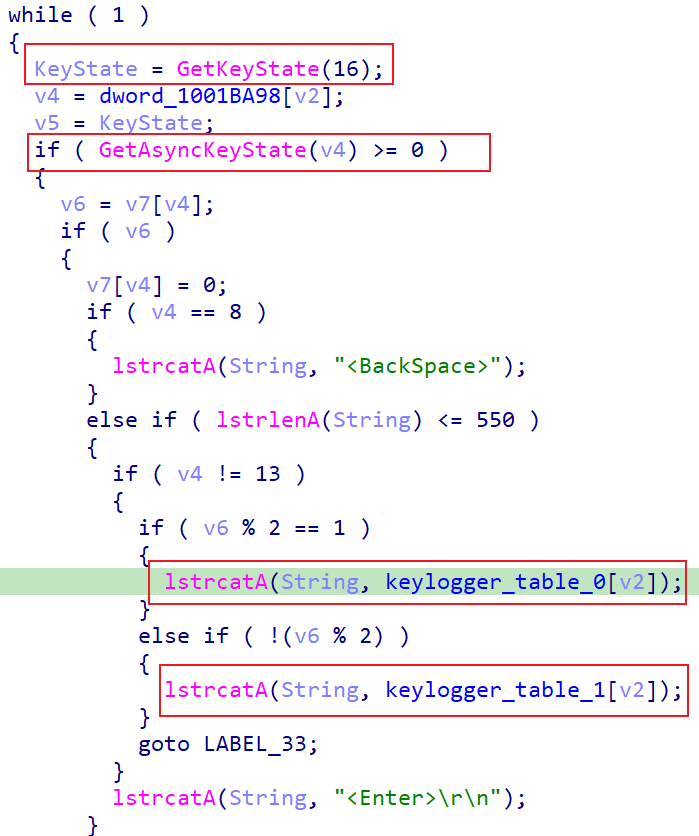

通過反編譯工具深入分析后:

從以上可以看出這個DLL的行為有記錄使用者的按鍵信息,遍歷進程尋找殺毒軟件:

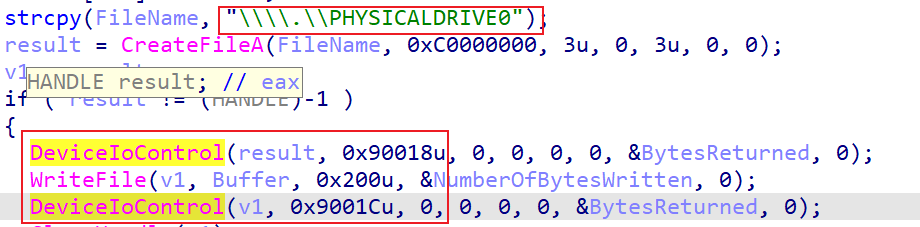

還有破壞MBR引導的代碼!

操作注冊表做持久化

綜上所述,上述鏈路都是一個木馬文件的典型行為!

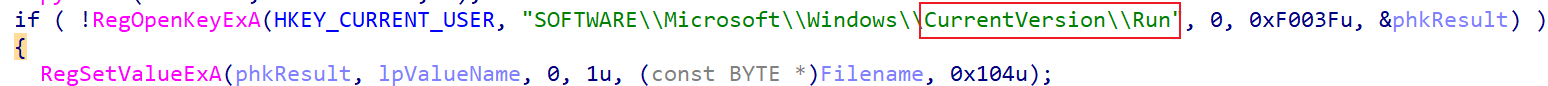

(樣本執行原理大致如上)

從該事件來看,該樣本采用了一些常見的免殺技巧,旨在繞過殺毒軟件的檢測。由于殺毒軟件通常只對落地的文件進行分析,而使用類似無文件落地的方法,要么只會落地一個加載器(看似友好的文件),殺毒軟件往往很難應對這種對抗場景!

顯然,「億格云樞EDR模塊」利用內存掃描能力,成功抵御了這種方式的威脅。

從該事件拓展到該類攻擊技巧在攻防中的運用來看,這類"shellcode不落地"的手法由于隱藏性好,免殺率高,樣本編寫容易快捷,靈活性高等特點在近幾年的攻防演習中紅隊運用是非常廣泛的。針對這類攻擊手法的特征:"自身下載器樣本的惡意特征不明顯,結合 shellcode進行加密/混淆",傳統的AV以文件特征進行查殺的方式很難在誤漏報取舍中做到一個比較好的效果, 而已經非常普及的反沙箱技巧的廣泛運用,也使得沙箱查殺的效果也不盡如人意。從攻擊的最終產生的惡意行為來看,以"在內存中執行shellcode"這一行為為檢測依據,是最理想的檢測手法。當然內存掃描這件事情,落地也具有比較大的平衡性能和查殺能力間的阻力。接下來有機會會分享一些我們在這方面做的一些策略和優化。

億格云樞基于SASE安全架構,擁有卓越零信任訪問和數據防泄漏能力的同時,還具備強大的終端安全功能,真正實現了一體化辦公安全平臺。我們也將持續致力于讓辦公更高效,讓安全更簡單!